Wireless Attacks

Wireless Attacks

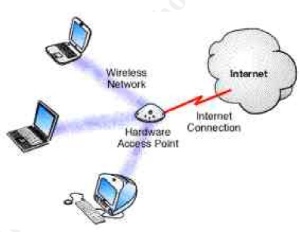

Teknologi nirkabel dapat memberikan banyak manfaat dalam dunia bisnis. Dengan mengerahkan nirkabel jaringan, pelanggan, mitra, dan karyawan diberi kebebasan mobilitas dari dalam dan dari luar organisasi. Hal ini dapat membantu bisnis untuk meningkatkan produktivitas dan efektivitas, biaya yang lebih rendah dan meningkatkan skalabilitas, meningkatkan hubungan dengan mitra bisnis, dan menarik pelanggan baru. Memang, ada banyak alasan untuk menggunakan teknologi nirkabel, tapi seperti kebanyakan, itu bukan tanpa risiko dan downfalls.

Skenario sebelumnya menggambarkan hanya kerentanan sederhana yang ada dalam ranah jaringan nirkabel. Kita melihat bagaimana rahasia akuntansi data dikompromikan karena tindakan karyawan yang bermaksud baik dengan kurangnya pengetahuan sederhana dalam apa yang dia lakukan. Ini bisa saja jauh, jauh lebih buruk. Telah hacker misterius kami lebih mahir, dia bisa dinonaktifkan software kritis, memulai serangan dos, terhapus atau hancur data, atau bahkan dihapuskan seluruh jaringan, sehingga penghentian lengkap fungsi bisnis.

Sementara ini mungkin tampak seperti hasil menakutkan, ada banyak cara yang berbeda untuk mengatasi ketidaksempurnaan asli jaringan nirkabel. Makalah ini dirancang untuk membantu Anda memahami kekurangan ini dan untuk membantu Anda dalam membuat jaringan nirkabel Anda aset aman dan menguntungkan.

Jaringan nirkabel telah menjadi mana-mana sebagai sarana penghubung ke jaringan. Hal ini tidak mungkin bahwa ada lembaga akademis yang tersisa di Inggris yang tidak menawarkan beberapa jenis jaringan nirkabel. Namun, banyak operator jaringan nirkabel memiliki sedikit pengetahuan tentang cara yang mungkin di mana infrastruktur nirkabel mereka bisa diserang. Dokumen ini secara singkat menjelaskan beberapa serangan umum yang dapat dilakukan terhadap IEEE 802.11 jaringan berbasis.

Dalam rangka untuk menangkap paket wireless, stasiun sniffing harus dilengkapi dengan hardware dan software yang sesuai.

A. Denial of Service (DoS) Serangan

- Jamming

Jamming karya hanya dengan menghasilkan Frekuensi Radio (RF) kebisingan di rentang frekuensi yang digunakan oleh peralatan jaringan nirkabel (2.4GHz dan 5GHz). Hal ini sering dapat disengaja, terutama di kisaran 2.4GHz, sebagai perangkat tertentu akan baik beroperasi secara alami di frekuensi ini berkisar misalnya oven microwave, monitor bayi, radar dll Melalui penggunaan sehari-hari mereka, perangkat ini dapat mengganggu jaringan nirkabel yang beroperasi di dekatnya. Selain suara disengaja, perangkat dapat dibangun yang menghasilkan suara dengan sengaja mengganggu jaringan nirkabel 802.11. - Otentikasi / Asosiasi

Salah satu cara di mana jaringan nirkabel dapat diserang adalah mencoba untuk membanjiri Access Point (AP) dengan otentikasi dan asosiasi frame. Asosiasi banjir, perangkat menyerang akan spoof alamat MAC nirkabel kemudian, cepat dan berulang-ulang, mencoba menghubungkan ke AP. Pada setiap upaya penyerang akan mengubah alamat MAC, meniru keberadaan banyak klien. Ini telah mempengaruhi mengkonsumsi memori dan pengolahan kemampuan AP, menyangkal pelayanan kepada klien yang sah.

- De-Authentication

Serangan ini bekerja dengan memanfaatkan cacat dalam mesin negara nirkabel dan umumnya digunakan sebagai metode untuk mengandung AP nakal. Serangan ini bekerja dengan mengirimkan paket de-otentikasi untuk klien yang terhubung ke jalur akses. Klien menerima de-otentikasi akan memisahkan dari AP segera. Serangan ini bekerja karena lalu lintas kontrol AP tidak dilindungi dan oleh karena frame de-otentikasi dikirim dalam bentuk teks sehingga sangat mudah untuk spoof. Serangan ini dapat menargetkan seluruh AP, dengan mengirimkan frame de-otentikasi untuk siaran alamat MAC dan spoofing sumber sebagai AP. Atau serangan dapat ditargetkan pada klien tunggal, dengan mengirimkan frame de-otentikasi ke stasiun klien tunggal. Serangan ini dapat dikurangi melalui penggunaan IEEE 802.11w (Protected Manajemen Frames) yang mengenkripsi lalu lintas kontrol antara AP dan klien. Namun, saat ini 802.11w tidak didukung secara luas atau diterapkan.

- TKIP

Salah satu fitur dari Temporal Key Integrity Protocol (TKIP) adalah penggunaan Pesan Integritas Periksa (MIC). Namun karena MIC menjadi cryptographically lemah, penanggulangan ada di TKIP untuk mencegah pengambilan kunci. Jika dua frame MIC salah tiba dalam satu menit satu sama lain, AP akan melaksanakan penghentian semua kegiatan TKIP selama enam puluh detik diikuti oleh renegosiasi kelompok dan semua kunci berpasangan. Ini memberikan penyerang dengan kemampuan untuk menolak layanan kepada AP dengan mengirimkan frame MIC tidak valid. Serangan ini tidak hanya melakukan satu menit DoS dari TKIP klien tetapi juga AES klien, sebagai AP akan menggunakan kunci kelompok TKIP AES untuk klien jika ada klien TKIP terkait dengan AP.

- Extensible Authentication Protocol (EAP) Attack

EAP otentikasi banjir bekerja dengan klien, atau beberapa klien, banjir jaringan nirkabel dilindungi dengan permintaan otentikasi EAP. Ini dapat memiliki efek melakukan DoS pada server RADIUS jika tidak dapat menangani volume permintaan otentikasi dari klien.

Serangan ini dapat dikurangi dengan menerapkan blok sementara (misalnya 60 detik) setelah tiga kali gagal, pada klien mencoba untuk EAP mengotentikasi. Mitigasi ini juga mencegah upaya oleh klien untuk brute force attack kredensial pengguna.

Serta otentikasi banjir, klien dapat mencoba menggunakan berbagai paket EAP untuk menginduksi serangan DoS:

Beberapa AP dapat jatuh dengan membanjiri AP dengan frame EAPOL-Start. Sebagian besar peralatan modern seharusnya tidak rentan terhadap serangan ini. Beberapa AP dapat DoS diserang oleh penyerang bersepeda melalui EAP Identifier ruang (0-255). AP modern harus tidak rentan terhadap serangan ini sebagai ruang EAP Identifier hanya unik untuk 802.11 asosiasi, dengan masing-masing asosiasi memiliki sendiri ruang EAP Identifier nya.

B. Cipher Attacks

- WEP Attack

Wired Equivalent Privacy (WEP) relatif sepele untuk mengalahkan dan sejumlah serangan ada yang baik dapat mendekripsi WEP paket dilindungi atau memulihkan kunci WEP. WEP telah rusak selama lebih dari 10 tahun dan tidak boleh digunakan untuk mengamankan jaringan nirkabel. Metode didokumentasikan untuk melanggar WEP antara lain: FMS – yang menggunakan prediktabilitas beberapa byte pertama dari paket. Pada jaringan sibuk kunci dapat dipulihkan dalam beberapa menit.

- WPA-PSK Dictionary Attack

Sementara mekanisme keamanan di Wi-Fi Protected Access (WPA) dan WPA2 membuat protokol aman ada titik lemah dalam sistem: passphrase. Pengguna mengkonfigurasi WPA / WPA2 passphrase sering memilih passphrase berdasarkan singkat, kamus meninggalkan mereka rentan terhadap serangan. Penyerang dapat menangkap paket selama fase pertukaran kunci dari klien bergabung dengan jaringan nirkabel kemudian melakukan serangan kamus offline mendapatkan WPA / WPA2 passphrase.

- WPA / TKIP

Hal ini dimungkinkan untuk mendekripsi paket yang telah dilindungi dengan menggunakan Wi-Fi Protected Access / Temporal Key Integrity Protocol (WPA / TKIP). The TKIP Serangan bekerja dengan cara yang mirip dengan serangan chopchop WEP dan dapat memberikan data teks-jelas tetapi tidak mengekspos kunci. Serangan ini mengandalkan penyerang mengetahui sebagian besar byte kisaran alamat IPv4 digunakan pada jaringan nirkabel.

Serangan ini dapat dikurangi dengan waktu rekeying singkat (120 detik atau kurang). Namun, merekomendasikan solusi akan menggunakan WPA2 / AES.

- LEAP Attack

Ringan Extensible Authentication Protocol (LEAP) adalah mekanisme otentikasi dilaksanakan oleh Cisco yang dapat digunakan untuk mengamankan jaringan nirkabel. LEAP memungkinkan otentikasi melalui Microsoft Tantangan-Handshake Authentication Protocol (MS-CHAP) dan menyediakan pertukaran kunci dinamis. Namun, kepercayaan tidak kuat dilindungi, meninggalkan LEAP terbuka untuk menyerang. Karena kurangnya perlindungan dari mekanisme otentikasi adalah mungkin untuk melakukan serangan kamus offline pada paket yang diambil dan mendapatkan mandat pengguna.

Disarankan bahwa situs tidak menggunakan LEAP, melainkan menggunakan mekanisme otentikasi yang lebih kuat seperti PEAP, EAP / TTLS atau EAP / TLS dll

C. Man-in-the-Tengah Serangan

- Captive Portal (Evil Twin)

Jaringan nirkabel taman berdinding sangat rentan terhadap serangan man-in-the-middle. Hal ini karena tidak ada pemeriksaan otomatis sertifikat yang disediakan oleh server otentikasi. Sebagai pengguna cukup menggunakan browser web untuk login ke jaringan, penyerang hanya perlu men-setup halaman login mereka sendiri, yang terlihat identik dengan yang asli, dan menangkap mandat sebagai orang berusaha untuk login. Penyerang bahkan dapat bertindak sebagai proksi melewati mandat ke server otentikasi nyata. Serangan semacam ini sering disebut ‘kembaran jahat’.

- 1X / EAP

Sementara jaringan WPA / WPA2 Kewirausahaan dilaksanakan dengan baik menggunakan otentikasi 802.1X aman dan tidak rentan terhadap serangan man-in-the-middle, banyak klien yang tidak dikonfigurasi dengan benar, meninggalkan mereka rentan terhadap serangan. Kerentanan muncul dari penggunaan sertifikat untuk memverifikasi server RADIUS. Banyak klien akan mengkonfigurasi perangkat mereka sehingga tidak menolak sertifikat yang disediakan oleh server RADIUS. Ini dapat ditandatangani oleh otoritas sertifikat yang salah dan / atau memiliki nama umum yang salah. Untuk memastikan mereka tidak rentan ketika otentikasi ke jaringan nirkabel mereka, klien hanya harus menerima sertifikat dari otoritas sertifikat yang benar dengan nama umum yang benar. Dengan menerima sertifikat, AP berbahaya dapat menggunakan salah satu sertifikat yang ditandatangani sendiri atau sertifikat yang ditandatangani oleh otoritas sertifikat yang benar (jika otoritas sertifikat publik digunakan) untuk mencegat kredensial. Sering penyerang akan mengirim frame de-otentikasi untuk klien yang sudah dikonfirmasi ke AP asli, memaksanya untuk kembali asosiasi.

Sangat disarankan agar saat melaksanakan perusahaan nirkabel, situs tidak harus menggunakan otoritas sertifikat publik. Ini akan membantu untuk mencegah penyerang memperoleh sertifikat dari otoritas sertifikat yang sama (dengan nama umum yang berbeda) dan mencoba serangan man-in-the-middle.

D. Eavesdropping

- Open Network

Pada jaringan nirkabel terbuka, itu adalah sepele untuk menangkap paket di udara seperti yang dikirim dalam jelas.

- WPA / WPA2-PSK

Ini adalah kesalahpahaman umum bahwa karena data dienkripsi pada WPA atau WPA2-PSK klien, itu dilindungi dari mengintai oleh pengguna lain. Sayangnya hal ini tidak terjadi. Karena setiap klien menggunakan passphrase pra-berbagi yang sama, mereka dapat mendekripsi paket pengguna lain. Hal ini tidak berlaku untuk WPA dan WPA2 Perusahaan mana setiap pengguna memiliki seorang individu, berputar, kunci dikirim dari server RADIUS.

- Portal Captive

Setelah klien login ke captive portal, kecuali dilindungi dengan cara lain (seperti Virtual Private Network (VPN)), lalu lintas mereka dikirim dalam jelas. Ini berarti semua lalu lintas nirkabel dari klien dikonfirmasi dapat dengan mudah mengendus. Beberapa pengguna mungkin berada di bawah kesan bahwa karena mereka harus mengotentikasi, bahwa data mereka aman.

Kesimpulan

Sementara sejumlah serangan yang berbeda ada untuk jaringan nirkabel banyak dari ini dapat dikurangi melalui penggunaan teknologi yang ada dan praktek terbaik. Serangan pada lalu lintas manajemen seperti paket de-otentikasi dapat dikurangi melalui penggunaan manajemen dilindungi frame misalnya 802.11w. Risiko lainnya dapat dikurangi melalui menggunakan otentikasi 802.1X dan mendidik pengguna tentang perlunya untuk memeriksa keabsahan sertifikat server radius disajikan kepada mereka. Mungkin mitigasi yang paling penting adalah dengan menggunakan WPA2 / enkripsi AES dikombinasikan dengan benar dilaksanakan sistem otentikasi 802.1X. Ini akan memberikan pengguna dengan pengalaman jaringan nirkabel yang paling aman.

Sumber :

https://community.jisc.ac.uk/system/files/222/known-wireless-attacks.pdf

http://www.sans.org/reading-room/whitepapers/detection/understanding-wireless-attacks-detection-1633

http://www.windowsecurity.com/whitepapers/Wireless_Security/Wireless-Security-Attacks-Defenses.html